Falha no WinRAR Permitiu a Hackers Russos Instalar Malware em Empresas Europeias Através de Candidaturas de Emprego Falsas

O Cavalo de Troia Digital: Como uma Ferramenta Popular de Arquivamento Se Tornou a Porta de Entrada da Rússia para a Infraestrutura Ocidental

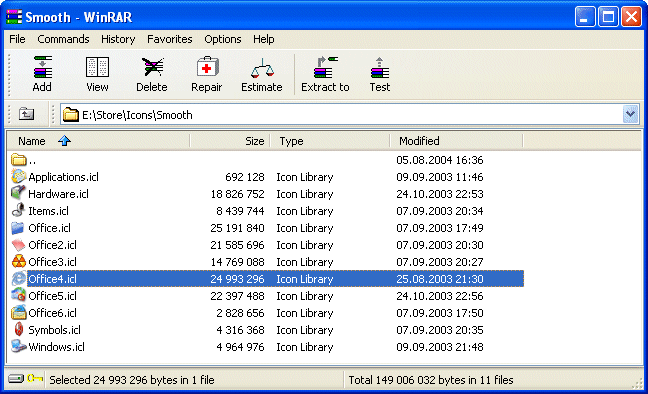

PRAGA — Por décadas, a interface característica do WinRAR tem sido tão familiar para os usuários de computador quanto a própria área de trabalho do Windows. No entanto, entre 18 e 21 de julho de 2025, este onipresente software de arquivamento tornou-se um cúmplice involuntário em um dos ciberataques mais sofisticados contra a infraestrutura crítica europeia e canadense em memória recente.

A revelação da CVE-2025-8088, uma vulnerabilidade de dia zero com uma pontuação de gravidade de 8,4 de 10, expõe uma realidade preocupante: as ferramentas de software nas quais mais confiamos podem se tornar as armas usadas contra nós. Pesquisadores de segurança da ESET descobriram que RomCom, um coletivo de hackers alinhado à Rússia, estava explorando essa falha previamente desconhecida para infiltrar instituições financeiras, contratantes de defesa e redes de logística em todo o Atlântico.

O que torna essa violação particularmente insidiosa é seu método de entrega. Os atacantes criaram documentos de candidatura de emprego aparentemente inocentes, aproveitando o elemento humano dos processos de recrutamento para contornar até mesmo protocolos de segurança sofisticados. Quando funcionários desavisados extraíam esses arquivos RAR maliciosos, eles, sem saber, concediam aos atacantes acesso persistente aos sistemas mais sensíveis de suas organizações.

A Anatomia da Decepção Digital

A sofisticação técnica deste ataque revela o cenário em evolução do cibercrime patrocinado por estados. A CVE-2025-8088 explora uma vulnerabilidade de directory traversal que permite que arquivos maliciosos coloquem forçosamente executáveis em pastas do sistema Windows, particularmente no diretório de Inicialização (Startup). Esse mecanismo emprega alternate data streams e caminhos de diretório relativos profundos para alcançar o que especialistas em segurança descrevem como "precisão cirúrgica" na implantação de malware.

Um Directory Traversal, também conhecido como ataque de Path Traversal, é uma vulnerabilidade de segurança da web que permite que um atacante leia arquivos arbitrários no servidor. Hackers exploram essa falha manipulando caminhos de arquivo com sequências "ponto-ponto-barra" (

../) para navegar para fora do diretório raiz da web e acessar arquivos sensíveis e restritos.

Pesquisadores da ESET documentaram a implantação de múltiplas variantes de backdoor, incluindo SnipBot, RustyClaw e Mythic agent, cada uma projetada para fases específicas do ciclo de vida do ataque. Essas ferramentas concedem aos atacantes acesso abrangente a sistemas comprometidos, permitindo exfiltração de dados, movimento lateral dentro das redes e o estabelecimento de canais persistentes de comando e controle.

A escolha dos alvos reflete considerações geopolíticas estratégicas. RomCom, operando sob os codinomes Storm-0978 e Tropical Scorpius, tem historicamente focado em organizações governamentais, militares e de infraestrutura crítica. Esta última campanha expandiu seu escopo para incluir setores de energia e organizações humanitárias com conexões com a Ucrânia e interesses da OTAN. Distribuição Típica de Alvos para Atores de Ameaça Alinhados a Estados como o RomCom.

| Setor Alvo | Descrição do Foco da Ameaça |

|---|---|

| Infraestrutura Crítica | Este é o setor mais frequentemente alvo de ciberataques politicamente motivados. Inclui indústrias como energia, telecomunicações, transporte e saúde, com ataques visando interromper serviços essenciais. Em 2023, houve 500 incidentes registrados visando a infraestrutura crítica. Entre janeiro de 2023 e janeiro de 2024, os setores de energia, transporte e telecomunicações foram alvos primários. |

| Sistemas Governamentais e Políticos | Instituições estatais e sistemas políticos são os segundos alvos mais comuns. Esses ataques frequentemente vêm de atores estatais que buscam vantagens estratégicas através de espionagem ou interrupção de serviços públicos. O ator de ameaça RomCom visa especificamente organizações militares, governamentais e políticas. |

| Saúde | O setor de saúde é um alvo significativo, respondendo por 14,2% de todos os ataques à infraestrutura crítica. Esses ciberataques incluem ransomware, roubo de dados confidenciais de pacientes e interrupção de serviços de saúde. O ator de ameaça RomCom foi observado visando organizações de saúde baseadas nos EUA que fornecem ajuda a refugiados ucranianos. |

A Janela de Vulnerabilidade Silenciosa

Talvez o mais preocupante seja a revelação de que essa vulnerabilidade permaneceu indetectada por um período desconhecido antes da descoberta da ESET. O WinRAR, apesar de sua ampla adoção em ambientes corporativos, carece de mecanismos de atualização automática — uma escolha de design que deixou inúmeras organizações vulneráveis mesmo depois que o patch se tornou disponível em 30 de julho de 2025. Linha do tempo ilustrando a 'janela de vulnerabilidade' - o período crítico entre a exploração de uma vulnerabilidade, sua divulgação pública e a aplicação generalizada do patch.

| Evento | Período Médio | Notas |

|---|---|---|

| Exploit de Dia Zero | Ocorre antes que um patch esteja disponível | Em 2023, 70% das vulnerabilidades exploradas eram de dia zero, o que significa que foram exploradas antes que uma correção fosse tornada pública. A vida útil média de um exploit de dia zero antes da divulgação pública pode ser de até 7 anos. |

| Divulgação Pública ao Exploit Ativo (Tempo para Exploit) | 5 dias (em 2023) | Este período diminuiu dramaticamente de 32 dias em 2022 e 63 dias entre 2018-2019. Para vulnerabilidades de n-dias (exploradas após um patch estar disponível), 12% foram exploradas em um dia e 56% em um mês em 2023. |

| Tempo para Remediar Vulnerabilidades Críticas | 4,5 meses (mediana) | Este é o tempo médio que as organizações levam para aplicar patches para vulnerabilidades críticas, destacando uma significativa defasagem na aplicação de patches. Vulnerabilidades de alta gravidade levam mais de 9 meses para serem remediadas. |

| Lacuna Entre a Publicação do Exploit e a Atribuição de CVE | 23 dias | Há uma lacuna média de 23 dias entre a publicação de um exploit e a atribuição de um identificador de Vulnerabilidades e Exposições Comuns (CVE), dando aos atacantes uma vantagem. |

Analistas da indústria sugerem que este incidente destaca uma fraqueza fundamental na forma como as organizações gerenciam dependências de software. Muitas empresas que executam o WinRAR versão 7.12 e anteriores permanecem vulneráveis simplesmente porque os processos de atualização manual frequentemente ficam semanas ou meses atrasados em relação ao surgimento de ameaças.

A vulnerabilidade afeta não apenas instalações autônomas do WinRAR, mas também componentes UnRAR.dll incorporados usados por software de terceiros, criando uma complexa teia de potenciais pontos de entrada que as equipes de segurança devem agora abordar sistematicamente.

A segurança da cadeia de suprimentos de software aborda os riscos inerentes ao uso de bibliotecas e componentes de terceiros para construir aplicativos. Uma vulnerabilidade em apenas um elemento incorporado, como a falha encontrada em

unrar.dll, pode introduzir um risco de segurança significativo para todo o sistema de software que depende dela.

Além dos Patches Técnicos: Repensando a Confiança Digital

Este incidente representa mais do que uma vulnerabilidade isolada de software; ele reflete o desafio mais amplo de manter a segurança em um ecossistema digital interconectado, onde ferramentas confiáveis podem se tornar vetores para ataques sofisticados. A metodologia de spearphishing empregada pelo RomCom demonstra como a manipulação psicológica se combina com a exploração técnica para contornar as medidas de segurança tradicionais.

Profissionais de segurança reconhecem cada vez mais que os vetores de ataque centrados no ser humano, como as iscas de candidatura de emprego, exploram processos organizacionais em vez de vulnerabilidades puramente técnicas. Essa mudança exige que as empresas reconsiderem não apenas suas defesas técnicas, mas também seus procedimentos operacionais para lidar com comunicações externas.

As implicações mais amplas se estendem à segurança da cadeia de suprimentos, pois as organizações devem agora avaliar a postura de segurança de cada componente de software em seu ambiente, incluindo utilitários aparentemente benignos, como gerenciadores de arquivos, que se tornaram parte integrante das operações diárias.

Implicações de Mercado e Posicionamento Estratégico

Do ponto de vista do investimento, este incidente pode acelerar várias tendências do mercado de cibersegurança já em andamento. As organizações provavelmente aumentarão os gastos em soluções de detecção e resposta de endpoint (EDR) capazes de identificar anomalias comportamentais, em vez de depender apenas de métodos de detecção baseados em assinatura.

A vulnerabilidade também destaca a proposta de valor das arquiteturas de segurança de confiança zero (zero-trust), que assumem potencial comprometimento e implementam mecanismos de verificação contínua. Empresas especializadas em segmentação de rede, gerenciamento de acesso privilegiado e gerenciamento automatizado de patches podem ver uma demanda crescente à medida que as organizações buscam minimizar o impacto de incidentes futuros semelhantes.

Uma Arquitetura de Segurança de Confiança Zero é um modelo de cibersegurança construído sobre o princípio de "nunca confie, sempre verifique". Essa estrutura abandona a ideia de uma rede interna confiável, tratando cada solicitação de acesso como uma ameaça em potencial que deve ser estritamente autenticada e autorizada antes de conceder acesso aos recursos.

Analistas de mercado sugerem que as seguradoras de cibersegurança podem começar a implementar requisitos mais rigorosos em relação aos procedimentos de atualização de software e aos processos de gerenciamento de vulnerabilidades. Essa evolução pode impulsionar a demanda por soluções automatizadas de descoberta de ativos e gerenciamento de patches que forneçam visibilidade em tempo real sobre a postura de segurança de uma organização.

Além disso, o incidente sublinha a importância estratégica das plataformas de inteligência de ameaças capazes de identificar padrões de ataque emergentes e atribuir atividades a atores de ameaça específicos. Organizações com capacidades avançadas de caça a ameaças podem se encontrar melhor posicionadas para detectar e responder a campanhas semelhantes antes que ocorra um dano significativo. Crescimento de mercado projetado para setores-chave de cibersegurança como Confiança Zero, EDR e gerenciamento automatizado de patches.

| Setor de Mercado | Tamanho do Mercado 2023/2024 | Tamanho de Mercado Projetado | Período de Previsão | CAGR (Taxa de Crescimento Anual Composta) |

|---|---|---|---|---|

| Segurança de Confiança Zero | USD 36,35 bilhões (2024) | USD 124,50 bilhões | 2025-2032 | 16,7% |

| Detecção e Resposta de Endpoint (EDR) | USD 3,6 bilhões (2023) | USD 25,7 bilhões | 2024-2032 | 24,6% |

| Gerenciamento de Patches | USD 2,71 bilhões (2024) | USD 7,27 bilhões | 2025-2034 | 10,36% |

Traçando o Caminho Adiante

O incidente do WinRAR serve como um catalisador para discussões mais amplas sobre a segurança de software em ambientes corporativos. Embora a remediação imediata exija a atualização para a versão 7.13 ou posterior, as implicações de longo prazo exigem mudanças mais fundamentais na forma como as organizações abordam o gerenciamento de riscos de cibersegurança.

Especialistas em segurança recomendam a implementação de mecanismos de controle de aplicativos que restrinjam a execução de ferramentas de extração de arquivos a usuários autorizados e ambientes monitorados. Essa abordagem reconhece que mesmo softwares patchados podem conter vulnerabilidades não descobertas que poderiam ser exploradas por atores de ameaça sofisticados.

O incidente também reforça a importância crítica de programas de treinamento de funcionários que abordem táticas de engenharia social especificamente adaptadas aos processos de recrutamento organizacional. À medida que os atores de ameaça continuam a explorar a psicologia humana juntamente com vulnerabilidades técnicas, a conscientização de segurança abrangente se torna essencial para manter a resiliência organizacional.

Olhando para o futuro, a convergência de tensões geopolíticas e capacidades cibernéticas sofisticadas sugere que incidentes como a campanha RomCom representam uma evolução em vez de uma anomalia no cenário de ameaças. Organizações que reconhecem essa mudança e investem adequadamente tanto em defesas técnicas quanto em medidas de segurança centradas no ser humano podem se encontrar melhor posicionadas para navegar em um ambiente de segurança digital cada vez mais complexo.

A análise de investimento é baseada nas condições atuais do mercado e em padrões históricos. O desempenho passado não garante resultados futuros. Os leitores devem consultar consultores financeiros qualificados para orientação de investimento personalizada.